全國:010-56542716

天津:022-27810977

全國:010-56542716

天津:022-27810977

資訊中心

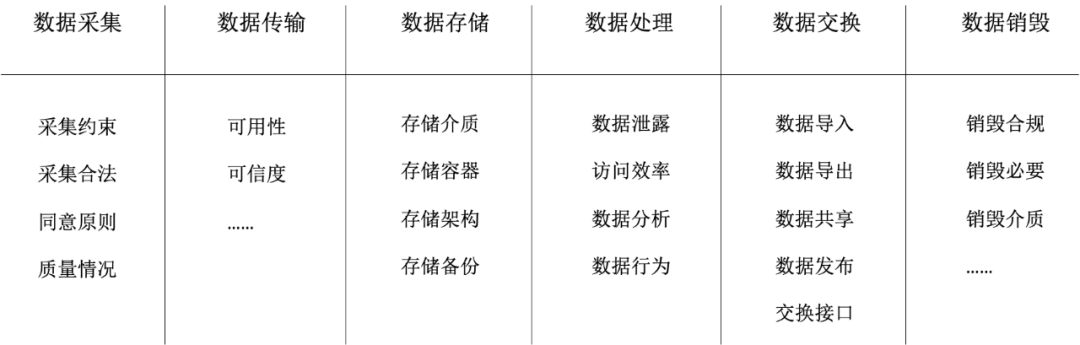

目前數(shù)據(jù)安全領(lǐng)域大多在整體與局部圍繞著數(shù)據(jù)全生命周期開展防御能力建設(shè),有的以數(shù)據(jù)全生命周期為理論依托構(gòu),、有的以零信任,、ATT&CK、網(wǎng)絡(luò)安全滑動(dòng)標(biāo)尺等為理念在技術(shù)層面圍繞數(shù)據(jù)全生命周期延展強(qiáng)化防御能力,。因此,,本文按照數(shù)據(jù)全生命周期維度劃分,,結(jié)合市場(chǎng)痛點(diǎn)、行業(yè)動(dòng)態(tài)及發(fā)布的相關(guān)指南,,梳理各階段可能面對(duì)的威脅與脆弱性,,識(shí)別各階段可能面臨的安全風(fēng)險(xiǎn),輔助強(qiáng)化數(shù)據(jù)安全防御能力建設(shè),。本文首先梳理各階段的脆弱性,,通過對(duì)脆弱性的梳理反推可能面臨的風(fēng)險(xiǎn)。

具體如下:

一,、數(shù)據(jù)采集階段

在此階段中需要重點(diǎn)對(duì)采集范圍約束性,、采集內(nèi)容合法性、被采集對(duì)象同意原則,、采集數(shù)據(jù)質(zhì)量情況等進(jìn)行綜合考量,,量化數(shù)據(jù)采集階段的威脅與脆弱性。具體內(nèi)容如下:

(1) 脆弱性:

● 是否按照數(shù)據(jù)的重要程度進(jìn)行分類,;

● 是否在分類的基礎(chǔ)上圍繞數(shù)據(jù)損壞,、丟失、泄露等建立數(shù)據(jù)分級(jí),;

● 數(shù)據(jù)分級(jí)滿足保密性,、完整性和可用性安全目標(biāo);

● 數(shù)據(jù)分類分級(jí)制度中是否映射了業(yè)務(wù)屬性,;

● 是否以數(shù)據(jù)分類分級(jí)為基礎(chǔ)采取了不同等級(jí)的安全防護(hù)措施,;

● 數(shù)據(jù)分類分級(jí)工具是否具有敏感數(shù)據(jù)識(shí)別、敏感數(shù)據(jù)類型發(fā)現(xiàn),、自定義分類和分級(jí),、數(shù)據(jù)標(biāo)記管理、過程記錄,、過程分析能力,;

● 是否留存了數(shù)據(jù)分類分級(jí)清單;

● 是否圍繞《網(wǎng)絡(luò)安全法》,、《數(shù)據(jù)安全法》,、《個(gè)人信息保護(hù)法》等國家法律法規(guī)及行業(yè)規(guī)范,制定了數(shù)據(jù)采集安全合規(guī)管理規(guī)范,;

● 是否以數(shù)據(jù)采集安全合規(guī)管理規(guī)范為基礎(chǔ),,建立數(shù)據(jù)采集的風(fēng)險(xiǎn)評(píng)估流程;

● 是否圍繞數(shù)據(jù)脫敏,、數(shù)據(jù)加密,、鏈路加密等建立數(shù)據(jù)采集過程保護(hù);

● 是否圍繞采集周期,、采集頻率,、采集內(nèi)容等設(shè)置了統(tǒng)一數(shù)據(jù)采集策略,;

● 是否具有數(shù)據(jù)源鑒別、數(shù)據(jù)源管理,、數(shù)據(jù)源安全認(rèn)證能力,;

● 是否對(duì)數(shù)據(jù)采集過程進(jìn)行了記錄與留存;

● 是否建立了數(shù)據(jù)采集質(zhì)量管理規(guī)范,、數(shù)據(jù)質(zhì)量管理流程,、實(shí)施數(shù)據(jù)質(zhì)量校驗(yàn)、數(shù)據(jù)質(zhì)量監(jiān)管,,強(qiáng)化數(shù)據(jù)采集質(zhì)量能力,。

(2) 威脅:

● 網(wǎng)絡(luò)釣魚;

● 偷渡式妥協(xié),;

● 采集法律法規(guī)嚴(yán)令禁止數(shù)據(jù),;

● 采集數(shù)據(jù)難以追溯、定責(zé),;

● 數(shù)據(jù)資源混亂,;

● 敏感數(shù)據(jù)丟失;

● 數(shù)據(jù)采集頻次,、內(nèi)容混亂,;

● 數(shù)據(jù)采集質(zhì)量低下,,無使用價(jià)值,;

● 數(shù)據(jù)變更情況無法實(shí)時(shí)感知等;

● 賬號(hào)操控,;

● ……

二,、數(shù)據(jù)傳輸階段

在此階段中需要重點(diǎn)對(duì)傳輸介質(zhì)可用性、安全可信度進(jìn)行綜合考量,,量化數(shù)據(jù)傳輸階段的威脅與脆弱性,。具體內(nèi)容如下:

(1) 脆弱性:

● 是否圍繞保密性、完整性明確了加密傳輸?shù)臉I(yè)務(wù)場(chǎng)景(如:不可控網(wǎng)絡(luò),、高安全等級(jí)區(qū)域,、等保定級(jí)三級(jí)或三級(jí)以上等);

● 是否對(duì)涉及國家重要信息,、企業(yè)機(jī)密信息和個(gè)人隱私信息的數(shù)據(jù)場(chǎng)景進(jìn)行了加密,;

● 是否明確需要加密傳輸?shù)臄?shù)據(jù)(如:系統(tǒng)管理數(shù)據(jù)、鑒別數(shù)據(jù),、重要業(yè)務(wù)數(shù)據(jù),、重要個(gè)人數(shù)據(jù)等)

● 是否對(duì)不同級(jí)別數(shù)據(jù)建立了不同等級(jí)的加密傳輸能力;

● 是否對(duì)不同級(jí)別數(shù)據(jù)應(yīng)采用了加密算法,、加密強(qiáng)度密鑰,、密鑰的有效期等,;

● 是否在傳輸兩端建立了身份鑒別和認(rèn)證,確保數(shù)據(jù)傳輸雙方可信,;

● 是否建立對(duì)加密算法配置,、變更、管理等操作過程審核機(jī)制和監(jiān)管手段,;

● 是否對(duì)密鑰進(jìn)行了安全管理,;

● 是否對(duì)密鑰系統(tǒng)管理人員建立了審核監(jiān)督機(jī)制;

● 是否對(duì)關(guān)鍵業(yè)務(wù)網(wǎng)絡(luò)的傳輸鏈路,、網(wǎng)絡(luò)設(shè)備節(jié)點(diǎn)進(jìn)行了冗余建設(shè),;

● 是否借助負(fù)載均衡、防入侵攻擊等設(shè)備建立了網(wǎng)絡(luò)風(fēng)險(xiǎn)防范,。

(2) 威脅:

● 數(shù)據(jù)從高安全區(qū)域傳輸?shù)降桶踩珔^(qū)域,;

● 重要數(shù)據(jù)未進(jìn)行安全加密;

● 傳輸兩端發(fā)起端與接收端不一致,;

● 運(yùn)維管理人員誤操作,;

● 網(wǎng)絡(luò)堵塞;

● 攻擊竊聽,;

● 非法篡改,;

● 病毒感染。

● 終端拒絕,;

● 網(wǎng)絡(luò)拒絕,;

● 資源劫持;

● 偽造網(wǎng)絡(luò)憑證,;

● 竊取應(yīng)用程序訪問令牌,;

● 使用替代身份驗(yàn)證材料。

三,、數(shù)據(jù)存儲(chǔ)階段

在此階段中需要重點(diǎn)對(duì)存儲(chǔ)介質(zhì),、存儲(chǔ)容器、存儲(chǔ)架構(gòu),、存儲(chǔ)備份等進(jìn)行綜合考量,,量化數(shù)據(jù)存儲(chǔ)階段的威脅與脆弱性。具體內(nèi)容如下:

(1) 脆弱性:

● 是否對(duì)存儲(chǔ)介質(zhì)進(jìn)行分類分級(jí),;

● 是否對(duì)存儲(chǔ)介質(zhì)上操作行為進(jìn)行了記錄,;

● 是否對(duì)建立了存儲(chǔ)介質(zhì)使用審批制度;

● 是否定期對(duì)存儲(chǔ)介質(zhì)開展測(cè)試,;

● 是否對(duì)存儲(chǔ)設(shè)備建立安全管理規(guī)范和操作規(guī)程,;

● 是否對(duì)存儲(chǔ)介質(zhì)配置了安全能力(如:認(rèn)證鑒權(quán)、訪問控制、通信舉證,、文件防病毒等),;

● 是否建立數(shù)據(jù)存儲(chǔ)冗余策略和設(shè)計(jì)指導(dǎo);

● 是否建立數(shù)據(jù)復(fù)制,、備份與恢復(fù)的操作規(guī)程,;

● 是否對(duì)備份數(shù)據(jù)定期開展檢查;

● 是否對(duì)備份數(shù)據(jù)建立安全管控能力,。

(2) 威脅:

● 存儲(chǔ)設(shè)備故障,;

● 存儲(chǔ)數(shù)據(jù)丟失;

● 存儲(chǔ)設(shè)備漏洞,;

● 不安全存儲(chǔ)介質(zhì),;

● 內(nèi)部人員誤操作;

● 存儲(chǔ)數(shù)據(jù)無法復(fù)原,;

● SQL注入,;

● 權(quán)限濫用;

● Web應(yīng)用程序安全性不足,;

● 審計(jì)線索不足,;

● 過多特權(quán)賬號(hào)。

● 盜取應(yīng)用程序訪問令牌,;

四,、數(shù)據(jù)處理階段

在此階段中需要重點(diǎn)從預(yù)防敏感數(shù)據(jù)泄露、提升數(shù)據(jù)訪問效率,、規(guī)范數(shù)據(jù)分析行為,、數(shù)據(jù)使用過程安全、數(shù)據(jù)處理過程安全等進(jìn)行綜合考量,,量化數(shù)據(jù)處理階段的威脅與脆弱性,。具體內(nèi)容如下:

(1) 脆弱性:

● 是否明確需要數(shù)據(jù)脫敏的業(yè)務(wù)場(chǎng)景,;

● 是否建立了數(shù)據(jù)脫敏制度規(guī)范和流程,;

● 是否建立了敏感數(shù)據(jù)訪問機(jī)制;

● 是否具備統(tǒng)一數(shù)據(jù)脫敏工具(包括:靜態(tài)脫敏,、動(dòng)態(tài)脫敏),;

● 數(shù)據(jù)脫敏工具是否與數(shù)據(jù)權(quán)限管理平臺(tái)實(shí)現(xiàn)聯(lián)動(dòng);

● 是否對(duì)數(shù)據(jù)脫敏操作過程進(jìn)行了記錄,;

● 是否建立審核違規(guī)使用和惡意行為,;

● 是否制定了數(shù)據(jù)分析過程中數(shù)據(jù)資源操作規(guī)范和實(shí)施指南;

● 是否建立了數(shù)據(jù)分析結(jié)果風(fēng)險(xiǎn)評(píng)估機(jī)制,;

● 是否具備對(duì)個(gè)人信息去標(biāo)識(shí)化的處理能力,;

● 是否明確各種數(shù)據(jù)分析工具所用算法情況;

● 是否制定了對(duì)數(shù)據(jù)分析結(jié)果審核機(jī)制;

● 是否規(guī)定了分析者將分析結(jié)果授權(quán)范圍,;

● 是否制定了整體的數(shù)據(jù)權(quán)限管理制度,;

● 是否建立了數(shù)據(jù)使用者安全責(zé)任制度;

● 使用個(gè)人信息,,是否建立在明示同意的基礎(chǔ)上進(jìn)行使用,;

● 是否圍繞損壞、丟失,、竊取等建立了數(shù)據(jù)處理環(huán)境保護(hù)機(jī)制,;

● 是否建立數(shù)據(jù)處理過程中統(tǒng)一管理措施;

● 是否圍繞訪問控制,、監(jiān)管審計(jì),、職責(zé)分離等建立數(shù)據(jù)處理安全能力;

(2) 威脅:

● 錯(cuò)誤處理敏感數(shù)據(jù),;

● 信任濫用威脅,;

● 分析結(jié)果濫用;

● 違規(guī)操作,;

● 惡意授權(quán),;

● 惡意盜取,;

● 偽裝,;

五、數(shù)據(jù)交換階段

在此階段中需要重點(diǎn)從數(shù)據(jù)導(dǎo)入導(dǎo)出安全,、數(shù)據(jù)共享過程安全,、數(shù)據(jù)發(fā)布公開安全、數(shù)據(jù)交換接口安全等進(jìn)行綜合考量,,量化數(shù)據(jù)交換階段的威脅與脆弱性,。具體內(nèi)容如下:

(1) 脆弱性:

● 是否建立可數(shù)據(jù)導(dǎo)入導(dǎo)出安全保障制度規(guī)范;

● 是否在安全保障制度中建立權(quán)限審批和授權(quán)流程,;

● 是否基于數(shù)據(jù)分類分級(jí)要求建立了數(shù)據(jù)導(dǎo)入導(dǎo)出安全策略,;

● 是否建立導(dǎo)出數(shù)據(jù)介質(zhì)的標(biāo)識(shí)規(guī)范;

● 是否對(duì)導(dǎo)入導(dǎo)出行為進(jìn)行記錄,;

● 是否具有導(dǎo)入導(dǎo)出技術(shù)方案對(duì)身份的真實(shí)性和合法性進(jìn)行保證,;

● 是否具有導(dǎo)入導(dǎo)出管理和審計(jì)能力;

● 是否具有導(dǎo)入導(dǎo)出權(quán)限管理能力,;

● 是否具有導(dǎo)入導(dǎo)出身份認(rèn)證能力,;

● 是否具有導(dǎo)入導(dǎo)出完整性驗(yàn)證能力;

● 是否具有導(dǎo)入導(dǎo)出日志審計(jì)和風(fēng)險(xiǎn)管控能力,;

● 是否具有面向數(shù)據(jù)共享風(fēng)險(xiǎn)控制措施及能力,;

● 是否建立了根據(jù)共享場(chǎng)景的規(guī)范要求;

● 是否建立了數(shù)據(jù)共享審核流程;

● 是否具有數(shù)據(jù)共享審計(jì)策略,;

● 是否利用數(shù)據(jù)加密,、安全通道等措施保護(hù)共享數(shù)據(jù);

● 是否具有對(duì)數(shù)據(jù)共享權(quán)限管理能力,;

● 是否具有敏感數(shù)據(jù)保護(hù)能力,;

● 是否具有對(duì)數(shù)據(jù)共享的日志審計(jì)和風(fēng)險(xiǎn)控制能力;

● 是否基于數(shù)據(jù)分類分級(jí)建立了數(shù)據(jù)發(fā)布管理制度,;

● 是否具有數(shù)據(jù)資源公開應(yīng)急處置能力,;

● 是否具有API數(shù)據(jù)接口安全防范能力。

(2) 威脅:

● 偽裝攻擊,;

● 篡改攻擊,;

● 重放攻擊;

● 數(shù)據(jù)信息監(jiān)聽,;

● 數(shù)據(jù)篡改,;

● 惡意加密;

● 資源劫持,;

● 終端拒絕,;

● 網(wǎng)絡(luò)拒絕;

● 病毒橫向蠕動(dòng),;

六,、數(shù)據(jù)銷毀階段

在此階段中需要重點(diǎn)從數(shù)據(jù)銷毀合規(guī)性、數(shù)據(jù)銷毀必要性,、介質(zhì)銷毀必要性等進(jìn)行綜合考量,,量化數(shù)據(jù)銷毀階段的威脅與脆弱性。具體內(nèi)容如下:

(1) 脆弱性:

● 是否結(jié)合業(yè)務(wù),、數(shù)據(jù)重要性等明確數(shù)據(jù)銷毀場(chǎng)景,;

● 是否基于數(shù)據(jù)分類分級(jí)確定了數(shù)據(jù)銷毀手段和方法;

● 是否基于重要性,、合理性,、必要性建立了數(shù)據(jù)銷毀流程;

● 是否基于重要性,、合理性,、必要性建立了介質(zhì)銷毀流程;

● 是否采用了多樣化銷毀工具,,保證各種類型數(shù)據(jù)銷毀。

(2) 威脅:

● 殘余數(shù)據(jù)利用,;

● 殘余介質(zhì)利用,;

● 資源劫持 ;

● 容器和資源發(fā)現(xiàn)。

(本文作者:杭州美創(chuàng)科技有限公司 王澤)

北京卓越同舟咨詢有限公司成立于2002年,經(jīng)國家認(rèn)證認(rèn)可監(jiān)督管理委員會(huì)批準(zhǔn)設(shè)立的專業(yè)企業(yè)認(rèn)證及咨詢機(jī)構(gòu)(批準(zhǔn)號(hào): CNCA-Z-01Q-2006-038),,能為各種行業(yè),、各種規(guī)模的組織提供ISO9001 質(zhì)量管理體系、IATF16949汽車生產(chǎn)件及相關(guān)服務(wù)件組織的質(zhì)量管理體系要求,、ISO14001環(huán)境管理體系,、 ISO45001職業(yè)健康安全 管理體系、ISO22000/HACCP食品安全管理體系/危害分析與關(guān)鍵控制點(diǎn)ISO/IEC27001信息安全管理體系,、ISO/IEC200001T服務(wù)管理體系,、ISO22301業(yè)務(wù)連續(xù)性管理體系等管理體系認(rèn)證咨詢、產(chǎn)品認(rèn)證咨詢,、企業(yè)資質(zhì)認(rèn)證咨詢,、企業(yè)管理咨詢(組織設(shè)計(jì)、流程優(yōu)化,、成本審計(jì),、品控管理、顧客滿意度測(cè)評(píng),、5S管理等)及相關(guān)培訓(xùn)服務(wù),。

關(guān)注卓越空間

關(guān)注卓越微博

關(guān)注卓越微信